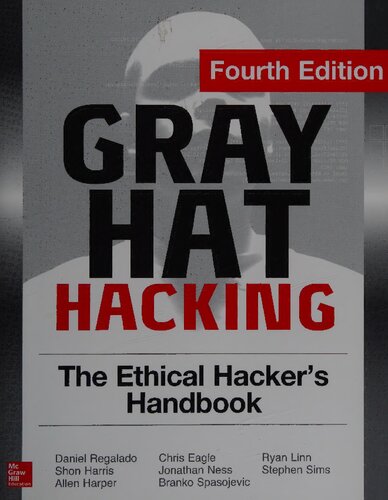

خرید و دانلود نسخه کامل کتاب Gray Hat Hacking: The Ethical Hacker’s Handbook 4th Edition

70,500 تومان قیمت اصلی 70,500 تومان بود.53,000 تومانقیمت فعلی 53,000 تومان است.

تعداد فروش: 45

| عنوان فارسی |

هک کلاه خاکستری: کتاب راهنمای هکر اخلاقی ویرایش چهارم |

|---|---|

| عنوان اصلی | Gray Hat Hacking: The Ethical Hacker’s Handbook 4th Edition |

| ویرایش | 4 |

| ناشر | McGraw-Hill |

| نویسنده | Shon Harris, Allen Harper, Daniel Regalado, Ryan Linn, Stephen Sims, Branko Spasojevic, Linda Martinez, Michael Baucom, Chris Eagle, Jonathan Ness |

| ISBN | 0071832386, 9780071832380 |

| سال نشر | 2015 |

| زبان | English |

| تعداد صفحات | 660 |

| دسته | امنیت |

| فرمت کتاب | pdf – قابل تبدیل به سایر فرمت ها |

| حجم فایل | 37 مگابایت |

آنتونی رابینز میگه : من در 40 سالگی به جایی رسیدم که برای رسیدن بهش 82 سال زمان لازمه و این رو مدیون کتاب خواندن زیاد هستم.

توضیحاتی در مورد کتاب

تکنیک های پیشرفته برای یافتن و رفع نقص های امنیتی حیاتی شبکه خود را تقویت کنید و از فاجعه دیجیتالی با استراتژی های اثبات شده تیمی از کارشناسان امنیتی جلوگیری کنید. به طور کامل به روز شده و دارای 12 فصل جدید، کتاب Gray Hat Hacking: The Ethical Hacker’s Handbook، نسخه چهارم، سلاح ها، مهارت ها و تاکتیک های کنونی دشمن را توضیح می دهد و راه حل های آزمایش شده در میدان، مطالعات موردی، و آزمایشگاه های آزمایش آماده برای استقرار را ارائه می دهد. . نحوه دسترسی هکرها، سبقت گرفتن از دستگاه های شبکه، اسکریپت و تزریق کدهای مخرب و غارت برنامه های کاربردی وب و مرورگرها را بیابید. بهرهبرداریهای مبتنی بر اندروید، تکنیکهای مهندسی معکوس و قوانین سایبری به طور کامل در این منبع پیشرفته پوشش داده شدهاند. ایجاد و راهاندازی اکسپلویتهای جعلی با Ettercap و Evilgrade ایجاد شرایط خطا و نرمافزار خرابی با استفاده از fuzzers هک روترها، سوئیچها و سختافزار شبکه سیسکو استفاده از مهندسی معکوس پیشرفته برای بهرهبرداری از نرمافزارهای ویندوز و لینوکس دور زدن کنترل دسترسی ویندوز و طرحهای حفاظت از حافظه اسکن نقص در برنامههای وب با استفاده از Fiddler و پلاگین x5 تکنیک استفاده پس از رایگان استفاده شده در روزهای صفر اخیر را بیاموزید دور زدن احراز هویت وب از طریق تبدیل نوع MySQL و حملات تزریق MD5 کد پوسته خود را با استفاده از جدیدترین تکنیک های اسپری هیپ به حافظه مرورگر تزریق کنید. Metasploit و BeEF Injection Framework باجافزار را قبل از اینکه کنترل دسکتاپ شما را در دست بگیرد خنثی میکند بدافزار Android را با دیکامپایلرهای JEB و DAD تجزیه کنید آسیبپذیریهای یک روزه را با تفاوت باینری پیدا کنید

1 منبع آنلاین (1 جلد) :

این نسخه چهارم سلاحها، مهارتها و تاکتیکهای کنونی دشمن را توضیح میدهد و راهحلهای آزمایش شده در میدان، مطالعات موردی و آزمایشگاههای آزمایش آماده برای استقرار را ارائه میدهد. شما یاد خواهید گرفت که چگونه با Ettercap و Evilgrade اکسپلویت های جعلی بسازید و راه اندازی کنید. القاء شرایط خطا و خرابی نرم افزار با استفاده از fuzzer. روترها، سوئیچ ها و سخت افزار شبکه سیسکو را هک کنید. استفاده از مهندسی معکوس پیشرفته برای بهره برداری از نرم افزارهای ویندوز و لینوکس. دور زدن کنترل دسترسی ویندوز و طرح های حفاظت از حافظه؛ اسکن برای نقص در برنامه های کاربردی وب؛ استفاده از تکنیک استفاده پس از رایگان که در روزهای صفر اخیر استفاده شده است. دور زدن احراز هویت وب؛ با استفاده از آخرین تکنیکهای Heap Spray، کد پوسته خود را به حافظه مرورگر تزریق کنید. ربودن مرورگرهای وب با Metasploit و BeEF Injection Framework. باج افزار را قبل از اینکه کنترل دسکتاپ شما را در دست بگیرد خنثی کنید. بدافزار اندروید را با دیکامپایلرهای JEB و DAD تشریح کنید. و آسیب پذیری های یک روزه را با تفاوت باینری پیدا کنید. —

توضیح بر اساس سابقه نسخه چاپی

شامل منابع کتابشناختی و نمایه

جلد — صفحه عنوان — صفحه حق چاپ — تقدیم — مطالب – – مقدمه — قدردانی — مقدمه — قسمت اول دوره سقوط: آمادگی برای جنگ — فصل 1 هک اخلاقی و سیستم حقوقی — چرا باید تاکتیک های دشمن خود را درک کنید — تشخیص مشکل در زمان وقوع — – فرآیند هک اخلاقی — فرآیند تست نفوذ — یک هکر غیراخلاقی چه کار متفاوتی انجام می دهد؟ — ظهور قانون سایبری — درک قوانین سایبری فردی — بحث ابزارهای “هک” — افشای آسیب پذیری — تیم ها و دیدگاه های مختلف

چگونه به اینجا رسیدیم؟ — روند فعلی CERT — سازمان برای ایمنی اینترنت — تضادها هنوز وجود خواهند داشت — “بی اشکال رایگان” — برنامه های باگ بونتی — خلاصه — مراجع — برای مطالعه بیشتر — فصل 2 مهارت های بقای برنامه نویسی — زبان برنامه نویسی C — ساختارهای اولیه زبان C — برنامه نمونه — کامپایل با gcc — حافظه کامپیوتر — حافظه دسترسی تصادفی (RAM) — اندیان — تقسیم بندی حافظه — برنامه ها در حافظه — بافرها — رشته ها در حافظه — اشاره گرها — قرار دادن قطعات حافظه در کنار هم — پردازنده های اینتل — ثبات ها — مبانی زبان اسمبلی

ماشین در مقابل اسمبلی در مقابل C — AT

نقد و بررسیها

هنوز بررسیای ثبت نشده است.